匿名者组织旗下的GhostSec黑客组织声称它对RTU(远程终端单元)进行了“有史以来第一次”勒索软件攻击,RTU是一种通常部署在工业控制系统 (ICS) 环境中的小型设备。匿名者黑客组织附属机构表示,它在其最喜欢的行动“#OpRussia”中执行了GhostSec勒索软件,并解释说“只有他们才能支持#Ukraine。”

真正的RTU勒索来袭?

Anonymous Operations在其Twitter消息中写道:“每个人都知道,自从我们开始攻击ICS以来,GhostSec一直在‘提高标准’,现在是时候将黑客历史推向更远的地方了!是时候在新的黑客游戏中写下我们的名字,开始新的比赛了。每个人显然都听说过一个勒索软件攻击了Windows桌面、一些服务器、一些物联网,但我们想宣布第一个被攻击的RTU!”

该小组补充说:“是的!我们刚刚加密了历史上第一个RTU!专为ICS环境设计的小型设备!我们知道,你知道,这个时候迟早会到来。嗯,来了!”

Anonymous进一步补充说,“编码攻击ICS设备的勒索软件时代已经成为现实,我们是第一个像以前直接入侵俄罗斯火车的人!这个勒索软件并不打算非常复杂(这并不意味着我们不能编写复杂的恶意软件),因为我们只是想加密并向世界展示它。”

业界反应

工业网络安全公司Claroty的研究部门Team82 的研究人员在周四(1月12日)的一篇博客文章中分析了黑客组织的声明,称GhostSec在一个公共电报组中声称它已经能够加密具有SCADA(监控和控制)功能的工业RTU路由器,包括支持工业串行接口RS-232和RS-485以及MODBUS协议变体。

“GhostSec被称为Anonymous的附属组织,从事出于政治动机的黑客攻击,包括本周声称它可以访问并窃取来自巴西政府的电子邮件。它之前也曾与可编程逻辑控制器和其他OT设备的攻击破坏有关,”它补充道。

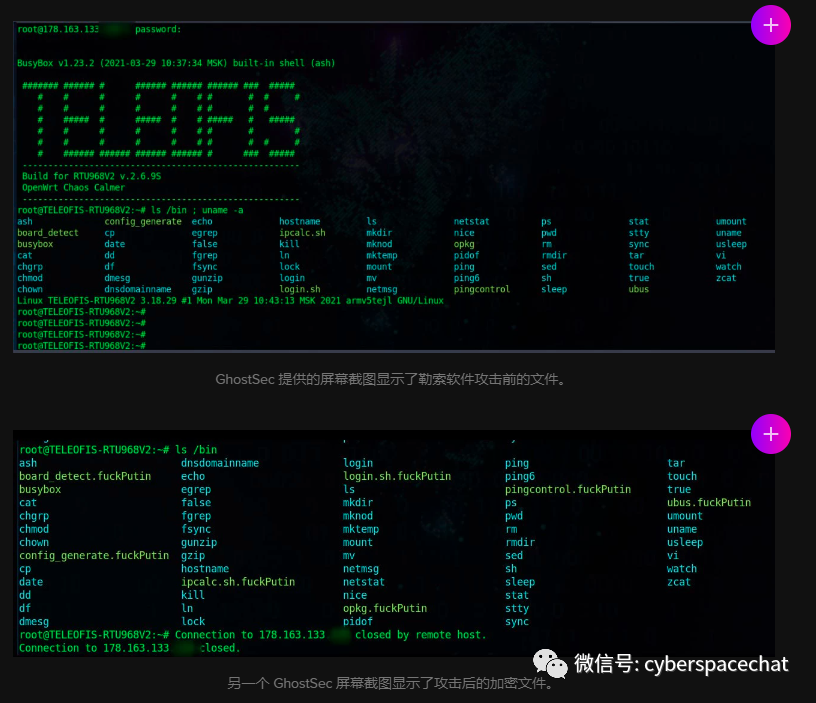

Claroty研究人员表示,在这次所谓的袭击中,该组织显然将注意力转向了俄罗斯对乌克兰的入侵。“根据该组织在Telegram上提供的屏幕截图,有问题的TELEOFIS RTU968 v2上的加密文件附加了后缀“.f***Putin”,”它补充道。

TELEOFIS RTU968 V2是一款新型3G路由器,支持商业和工业设施与互联网的有线和无线连接。内置的3G调制解调器将在蜂窝运营商网络覆盖的任何地方提供高速无线互联网访问。它可以被视为远程终端单元(RTU),因为它支持工业接口RS-232和RS-485,并且能够将工业协议Modbus RTU/ASCII转换为Modbus TCP。

Team82透露,该组织在Telegram上声称被入侵的设备来自白俄罗斯,也没有要求赎金,而是留下了一条长长的消息,其中包括:“没有通知信。” 没有付款。

研究人员表示:“通过公共互联网扫描,我们发现俄罗斯、哈萨克斯坦、白俄罗斯有194台暴露在互联网上的设备,其中117台启用了SSH服务。” “我们很想知道最初的攻击向量是什么,所以我们下载了固件并对其进行了研究。”

此外,“我们发现该设备运行在32位ARM架构上,配备ARM926EJ-S 处理器,该处理器是ARM9通用微处理器系列的一部分。它运行OpenWrt 21.02.2操作系统,这是一个带有BusyBox的Linux发行版。”

在检查了设备的配置和rc[dot]d启动脚本后,Team82研究人员表示,他们“得出的结论是,该设备在端口22(默认端口)上带有预配置的SSH服务,并允许使用root口令作为一种认证方法。此外,该设备带有一个弱的预配置root口令,可以在两秒钟内用 hashcat口令恢复工具破解。”

Claroty研究人员写道,黑客行动主义团体虽然主要出于政治动机,但已证明在某些情况下有能力破坏企业和运营。“GhostSec的最新炫耀活动再次表明,这些组织有兴趣寻找ICS设备,如果受到攻击,这些设备可能会影响工业自动化环境中的生产力和安全性,”他们补充道。

另一家工业网络安全供应商SynSaber的首席技术官Ron Fabela在另一篇博文中写道,鉴于这些设备运行的是通用Linux内核,而这些内核恰好提供与串行设备(当然可能是工业设备)的连接,“在GhostSec提供信息中没有什么证据,表明工业受到了专门的攻击,或者这种攻击代表了工业黑客的新范式转变。”

Fabela进一步扩展说,仅仅因为某些东西被标记为RTU并不意味着加密其文件是开创性的或创新的。他还指出,破解和加密Linux设备并不是什么新鲜事。此外,针对此类设备(提供与串行设备的远程连接的通信网关)的漏洞利用和黑客攻击也并不新鲜。

“无论技术上是否真实,GhostSec、Cl0p帮派和其他组织都在继续研究和发现OT 攻击和ICS黑客攻击,”Fabela在周三(11日)的帖子中写道。“范式转变并不是说有人可以攻击Linux/OpenWRT设备。相反,它是威胁组织如何采取传统企业攻击并将其应用于工业环境的关键。通过像shodan[dot]io这样的工具在线找到这些确切的设备也很简单,”他补充道。

Fabela说,GhostSec的这个例子表明新的威胁组织对ICS缺乏了解。“这也让社区得以一窥该组织的意图,否则很难衡量。在查看了所提供的证据之后,可能很容易驳回 GhostSec的大胆主张。”

他进一步强调,事实仍然是ICS终将成为目标,威胁行为者看到了攻击(或声称攻击)ICS的价值。

网络安全研究员Joe Slowik在周四(12日)的一篇帖子中指出,正如多方记录的那样,影响工业运营和环境的勒索软件在很大程度上是一件“真实的事情”。“不过,此类操作的范围和性质几乎肯定会限于迄今为止所观察到的情况:针对IT和基于IT的系统的运营会产生无意的(有时非常有限的)工业影响,”他补充道。

“GhostSec和Red Balloon概述的场景可能会继续作为概念验证和黑客大会上华丽演示的领域,”Slowik表示。“然而,如果此类嵌入式设备勒索软件出现在工业环境(尤其是关键基础设施网络)中,我们应该立即质疑此类活动的性质和起源,因为此类事件的经济和声誉影响将有利于国家支持的实体,而不是到更传统的犯罪货币化,”他补充道。

10月,另一家工业网络安全公司OTORIO透露,GhostSec黑客组织继续展示其 ICS黑客技能,现在已将其支持转向伊朗最近的盖头抗议浪潮。

“该组织已经发布了几张图片作为成功‘入侵’系统的证据。这些显示了在成功登录后使用Metasploit框架的SCADA模块和MOXA E2214控制器管理门户网站,”OTORIO的研究团队负责人David Krivobokov当时透露道。“虽然尚不清楚‘被破坏的’系统有多严重,但这再次证明了对安全控制措施不足的ICS系统进行攻击的容易程度和潜在影响。”

本周早些时候,Red Balloon研究人员检测到西门子SIMATIC和SIPLUS S7-1500 系列PLC(可编程逻辑控制器)中存在多个架构漏洞,攻击者可以利用这些漏洞绕过所有受保护的启动功能,从而导致对操作代码的持续任意修改和数据。S7-1500影响大约120种西门子产品和解决方案,是一款高性能控制器,在西门子PLC产品中被认为具有全面的安全保护。

ICS勒索是现实且紧迫的威胁

2020年初,工业网络安全公司Drgos部跟踪了名为EKANS的勒索软件。在其分析报告中,Dragos称,EKANS勒索软件于2019年12月中旬出现,具有附加功能以强制停止许多进程,包括与ICS操作相关的多个进程。尽管目前所有迹象都表明控制系统网络上存在相对原始的攻击机制,但静态“攻杀清单”中列出的进程的特殊性表明,之前针对工业领域的勒索软件并没有表现很强的目的性。经过发现和调查,Dragos确定了EKANS与勒索软件MEGACORTEX之间的关系,该勒索软件还包含一些ICS特有的特征。在其报告中描述的勒索软件中以工业过程为目标的标识是唯一的,代表了第一个已知的ICS特定勒索软件变体。

无论GhostSec的RTU“勒索软件”的技术优势如何,“真正的”工业勒索软件在RTU或 PLC级别的要求和影响使得犯罪分子不太可能在该领域开展活动。考虑到与此类行动相关的技术投资和政治风险,回报似乎太微薄,无法证明两者都是合理的。取而代之的是,让这些实体留在他们已经熟悉的领域更有意义,特别在经济上更有意义:影响IT和类似IT的系统以从组织那里获得付款,同时试图避免“最坏情况”的社会影响引起政府和执法部门的更多关注。

然而,GhostSec尝试和Red Balloon描述的类似功能肯定会出现。但是,此类行为并不代表犯罪活动的新兴趋势,反而可能代表更阴险的事情:国家支持的恶意行为者使用类似勒索软件的运营作为破坏性网络攻击的遮羞布。这种伪装成勒索软件的行为已经发生过多次,其影响、后果和误导程度各不相同。然而,此处Red Balloon 描述的“勒索软件”场景一部分的操纵或禁用工业设备的案例可能是一种有趣的方式,可以为攻击实体希望混淆参与和归因的网络物理操作提供掩护。

总而言之,影响工业运营和环境的勒索软件是多方记录的非常“真实的东西”。但是,此类操作的范围和性质几乎肯定会限于迄今为止所观察到的情况:针对IT和基于IT 的系统的操作,具有无意的(有时非常有限的)工业影响。GhostSec和Red Balloon概述的场景可能仍然是概念验证和黑客会议上华丽演示的领域。然而,如果此类嵌入式设备勒索软件出现在工业环境(尤其是关键基础设施网络)中,应该警惕并质疑此类活动的性质和起源,因为此类事件的对于国家支持的行为体更有意义。

参考资源

1、https://industrialcyber.co/industrial-cyber-attacks/hacker-group-discloses-ability-to-encrypt-an-rtu-device-using-ransomware-industry-reacts/

2、https://twitter.com/AnonOpsSE/status/1613104709832671233?t=VsT3RCv9s238UQt1sdhksA&s=08

3、https://claroty.com/team82/blog/hacktivist-group-claims-ability-to-encrypt-an-rtu-device?utm_campaign=%5BBlog%5D+Hacktivist+Group+Claims+Ability+to+Encrypt+an+RTU+Device&utm_content=Oktopost-linkedin&utm_source=linkedin&utm_tags=Blog%2CTEAM82%2Cresearch%2Crtu%2Cencryption

声明:本文来自网空闲话,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。